Port-Scanner wie Nmap sind beliebte Tools, um Sicherheitslücken von Netzwerken im Rahmen einer Netzwerkdiagnose aufzuspüren. Doch warum könnte sich ein Nutzer eines Port-Scans möglicherweise strafbar machen? Das Problem liegt in der „dual-use“-Eigenschaft solcher Portscanner.

“Allein der Besitz des Port-Scans wäre schon nach § 202c StGB als abstraktes Gefährdungsdelikt strafbar. Das Bundesverfassungsgericht nimmt hier aber eine Einschränkung vor: Der Sinn und Zweck des Gesetzes muss stärker berücksichtigt werden.” – Nils Stark

- Was ist ein Port-Scan?

Was ist denn zunächst überhaupt mit „Port“ gemeint? Vereinfacht gesagt sind Ports bestimmte Türen, mittels welcher Datenpakete unter Mithilfe von Netzwerkprotokollen das System verlassen und für eine entsprechende Türe auf einem anderen System bestimmt sind. Die Netzwerkprotokolle (bspw. TCP) identifizieren dabei die benötigten Ports, um die Datenpakete an das Zielsystem zu übertragen. Einer bestimmten Anwendung, die auf Datenpakete wartet, ist dabei ein bestimmter offener Port zugewiesen. Es können bis zu 65.535 verfügbare Ports je System gewählt werden.

Der Port-Scan untersucht dabei, ob ein bestimmter Port offen oder geschlossen ist. Sollte eine Anwendung auf Datenpakete warten, so ist deren Port offen. Mit der Nutzung eines Port-Scans kann daher determiniert werden, ob eine bestimmte Anwendung gerade läuft oder ggf. welche offene Ports sich besonders eignen, in das Netzwerk einzudringen.

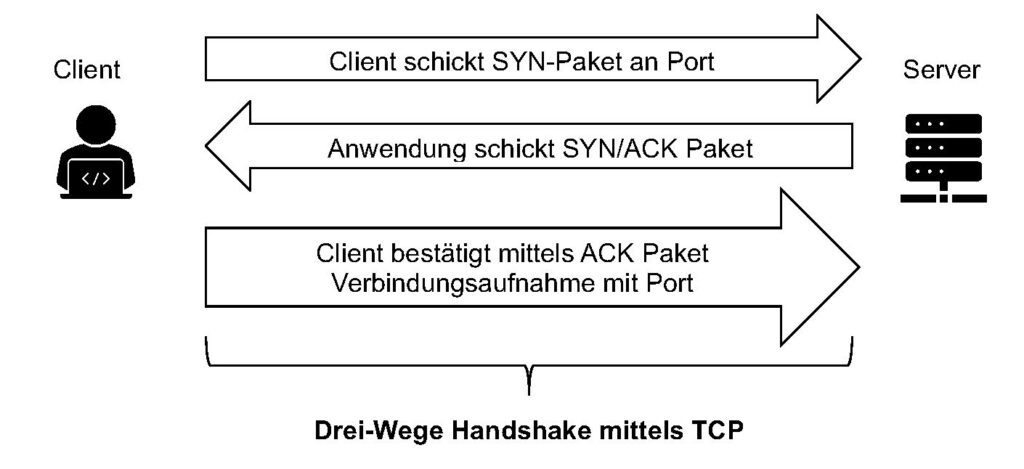

Ein Port-Scan nutzt dabei z.B. besondere Kommunikationsweisen mittels 3‑Wege-Handshake (bei TCP-SYN-Scan) aus, um das Antwortverhalten des Zielsystems zu untersuchen. Die folgenden Schaubilder sollen das Prinzip verdeutlichen.

a) SYN/SYN-ACK/ACK Kommunikation

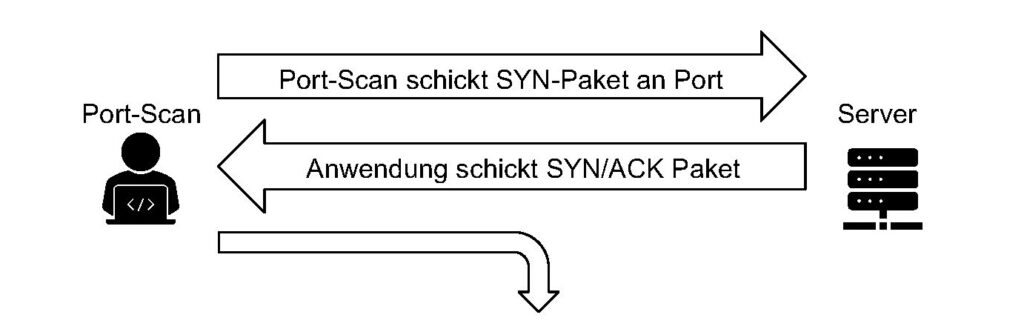

b) Port-Scan Funktionsweise mittels TCP-SYN-Scan

Verbindung wird sofort beendet, das Antwortverhalten wird analysiert.

Der Port ist geschlossen, wenn der Server bzw. die Anwendung kein ACK-Paket schickt.

- Strafbarkeit gem. § 202a StGB – Ausspähen von Daten

Aber ist die Nutzung eines Port-Scans auch strafbar? § 202a StGB lautet:

„Wer unbefugt sich oder einem anderen Zugang zu Daten, die nicht für ihn bestimmt und die gegen unberechtigten Zugang besonders gesichert sind, unter Überwindung der Zugangssicherung verschafft, wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.“

a) „gegen unberechtigten Zugang besonders gesichert“

Ein Problem besteht hinsichtlich des Merkmals „gegen unberechtigten Zugang besonders gesichert“. Klar ist, dass die Nutzung eines Port-Scans bei eigenen Systemen nicht strafbar sein kann, da von einer Berechtigung des Zugangs ausgegangen werden kann. Aber auch hinsichtlich fremder Systeme ist eine Strafbarkeit nach § 202a StGB zunächst nicht gegeben. Ports sind zunächst frei abrufbar. Bei einem Port-Scan wird nur nachgesehen, ob ein Port offen oder geschlossen ist.

Einen Port-Scan zu nutzen wäre daher nichts weiter als durch eine beliebige Straße zu laufen und nachzusehen, welche der Haustüren geschlossen oder geöffnet sind. Selbst bei einer Portfilterung, sprich „Blocking“ von Datenpaketen durch eine Firewall, wird keine Sicherung überwunden. Es wird lediglich eine reguläre Kommunikationsfunktion genutzt und das Antwortverhalten beobachtet.

b) „Zugang zu Daten […] unter Überwindung der Zugangssicherung verschafft“

Offene Ports können Rückschlüsse darauf liefern, welche Anwendungen auf dem Zielsystem aktiv sind, was „Daten“ im Sinne des § 202a StGB darstellen könnte. Allerdings ist auch dieses Tatbestandsmerkmal nicht erfüllt. Es wird überhaupt keine Zugangssicherung überwunden, denn nach Willen des Gesetzgebers soll die Überwindung einen erheblichen technischen und zeitlichen Aufwand erfordern. Um die Straßenanalogie erneut zu bemühen: Die „Überwindung der Zugangssicherung“ wäre in diesem Fall das Aufbrechen einer Haustüre, um nachzusehen was sich hinter der Türe befindet.

- Strafbarkeit gem. § 202c I Nr. 2 StGB – Vorbereiten des Ausspähens und Abfangens von Daten

Schon allein der Besitz eines Port-Scans könnte gem. § 202 c I Nr. 2 StGB eine Strafbarkeit begründen. § 202c I StGB lautet:

„(1) Wer eine Straftat nach § 202a oder § 202b vorbereitet, indem er

- Passwörter oder sonstige Sicherungscodes, die den Zugang zu Daten (§ 202a Abs. 2) ermöglichen, oder

- Computerprogramme, deren Zweck die Begehung einer solchen Tat ist,

herstellt, sich oder einem anderen verschafft, verkauft, einem anderen überlässt, verbreitet oder sonst zugänglich macht, wird mit Freiheitsstrafe bis zu zwei Jahren oder mit Geldstrafe bestraft.“

Port-Scans können für diametrale Zwecke eingesetzt werden: Um Sicherheitslücken zu finden, um sie zu schließen oder um sie auszunutzen. Das Problem ist die „dual-use“-Eigenschaft eines Port-Scans. Allein der Besitz des Port-Scans wäre schon nach § 202c StGB als abstraktes Gefährdungsdelikt strafbar. Das Bundesverfassungsgericht (BVerfG, Beschluss vom 18.05.2009 – 2 BvR 2233/07, Rn. 60) nimmt hier aber eine Einschränkung vor: Der Sinn und Zweck des Gesetzes muss stärker berücksichtigt werden.

Das bedeutet, dass bei Anwendungen, die auf eine missbräuchliche Weise verwendet werden können, die bloße Eignung zur missbräuchlichen Verwendung keine Strafbarkeit begründet. Die Manifestation des missbräuchlichen Verwendungszwecks muss sich daher aus der Anwendung selbst ergeben. Im Ergebnis hängt es davon ab, mit welcher Intention ein Port-Scan programmiert wurde. Dieses Ergebnis schafft leider keine rechtliche Klarheit. Allerdings kann davon ausgegangen werden, dass der Besitz von Port-Scans wie Nmap als „dual-use“-Anwendung nicht strafbar ist, denn nach der Intention und Funktionsweise eines Port-Scans kann dieser auch zur Bekämpfung von Sicherheitslücken verwendet werden.

- Strafbarkeit gem. 303b I Nr. 2 StGB – Computersabotage

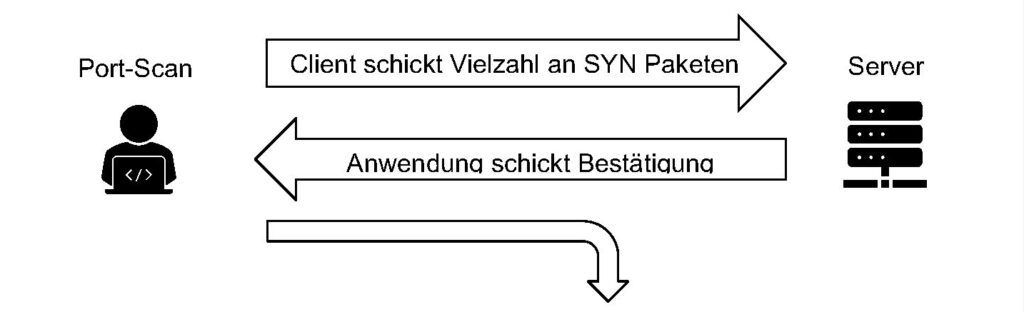

Die Nutzung eines Port-Scans zur Durchführung einer „SYN-Flood Attacke“ im Rahmen eines „Denial of Service“-Angriffs ist gem. § 303b I Nr. 2 StGB strafbar. Aber was verbirgt sich hinter einer „SYN-Flood-Attacke“ und wie kann der Port-Scan dazu genutzt werden? Die Antwort liegt in der besonderen Kommunikation des 3‑Wege-Handshakes mittels TCP:

Verbindung wird beendet. Der Port-Scan schickt eine Vielzahl von SYN-Paketen, aber schickt gleichzeitig die ACK-Pakete nicht zurück. Die Vielzahl an jetzt halboffenen Verbindungen kann zum Verlust der Netzwerkverbindung führen.

Allerdings stellt sich die Frage warum ein solcher Einsatz strafbar sein sollte, wenn doch nichts weiter getan wird, als das Antwortverhalten von Ports zu beobachten. Hierzu lautet § 303b I Nr. 2 StGB wie folgt:

(1) Wer eine Datenverarbeitung, die für einen anderen von wesentlicher Bedeutung ist, dadurch erheblich stört, dass er

- eine Tat nach § 303a Abs. 1 begeht,

- Daten (§ 202a Abs. 2) in der Absicht, einem anderen Nachteil zuzufügen, eingibt oder übermittelt oder […]

wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.

Die Kernproblematik ist daher, ob das Antwortverhalten eines Systems auf den versuchten Kommunikationsaufbau eine „Datenverarbeitung […] von wesentlicher Bedeutung“ ist. Als Datenverarbeitung wird im Sinne des § 303b StGB die Gesamtheit aller Datenverarbeitungsvorgänge, also auch TCP-Handshakes, angesehen. Von wesentlicher Bedeutung sind solche Vorgänge, die für die vorgesehene Funktionsfähigkeit eines Systems zwingend notwendig sind, also auch der Verbindungsaufbau zu einem anderen System mittels 3‑Wege-Handshake. Eine SYN-Flood-Attacke führt dazu, dass die Funktionsfähigkeit eines Systems derart beeinträchtigt wird, dass ein Verbindungsaufbau zu einem anderen System verhindert wird. Der Gesetzgeber hat in der Gesetzesbegründung zu § 303b StGB ausdrücklich den (Distributed) Denial of Service-Angriff als Beispiel einer Computersabotage nach § 303b I Nr. 2 StGB herangenommen.

- Fazit

Port-Scans sind und bleiben nützliche Anwendungen zur Identifizierung von Sicherheitslücken, können aber auch missbräuchlich verwendet werden. Eine Strafbarkeit ist jedoch in den allermeisten Anwendungen nicht gegeben. Jedenfalls dann nicht wenn der Port-Scan ausschließlich seinen systemschützenden Zweck erfüllt. Auf der anderen Seite können Port-Scans auch zu strafbaren SYN-Flood-Attacken verwendet werden. Die Nutzer von Port-Scans sollten sich vor der Nutzung bei fremden Systemen die Einwilligung des Berechtigten einholen.

Was Sie noch interessieren könnte:

Einwilligung – Drahtseilakt zwischen rechtlicher Ausgestaltung und praktischer Handhabung

Es begegnet uns nahezu alltäglich – das Erfordernis der Einwilligung. Im beruflichen wie auch im privaten Kontext. In der datenschutzrechtlichen […]

Interne Mitteilungen über Beschäftigte

Manche Dinge sind so trivial, man macht sie einfach. Aus Nettigkeit, aus Rücksicht, aus Freude, weil man eben muss […]

EU-US Data Privacy Framework – was lange währt wird endlich gut?

Am 10.07.2023 verabschiedete die EU-Kommission den neuen Angemessenheitsbeschluss für die USA – das Transatlantic Data Privacy Framework, kurz TADPF. […]